🔐 Passwortmanager KeePassXC mit YubiKey

Ein Passwortmanager ist heute eine Notwendigkeit, und es gibt viele davon. Mein Favorit ist das plattformübergreifende, freie und quelloffene KeePassXC, das optional auch mit einem YubiKey besonders sicher genutzt werden kann.

Aber selbst ohne Hardware-Dongle ist ein Passwortmanager deutlich sicherer, als gar keinen zu verwenden – vorausgesetzt, das Master-Passwort ist einmalig, nicht erratbar, enthält Sonderzeichen und ist mindestens 20 Zeichen lang.

Allgemeines

⚠️ Hinweis (Stand: 2022-02-20)

Leider unterstützen nicht alle Portale lange und komplizierte Passwörter oder bieten 2FA per OTP an.

Beispiele:

Auch wenn 2FA per SMS nur begrenzten Schutz bietet (da SMS unverschlüsselt übertragen werden), ist sie immer noch besser als gar keine zusätzliche Sicherheitsebene.

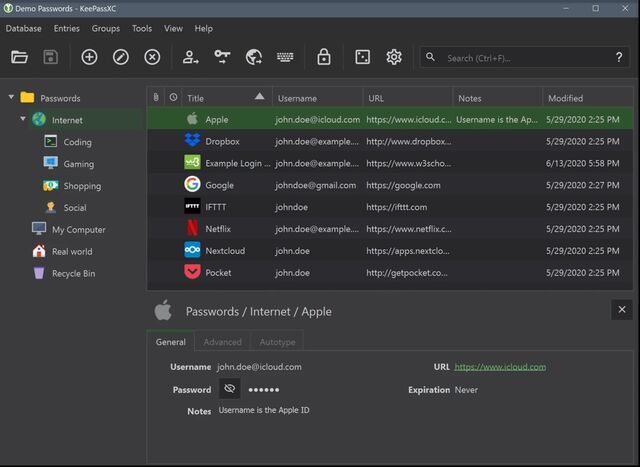

KeePassXC

YubiKey

KeePassXC zusammen mit einem robusten YubiKey ermöglicht es, sehr lange und komplexe Passwörter zu generieren.

Dank YubiKey kann das Master-Passwort einfach gehalten werden. KeePassXC unterstützt zudem Zwei-Faktor-Authentifizierung (2FA) per TOTP, also zeitbasiertem Einmalkennwort (OTP = One-Time Password, TOTP = Time-based One-Time Password).

❓ Frage: Wird damit der Vorteil einer Zwei-Faktor-Authentifizierung zunichtegemacht?

👉 Teilweise ja, wenn TOTP-Secrets in derselben Datenbank wie das Passwort gespeichert sind.

Das KeePassXC-Team ist der Meinung, dass die gemeinsame Speicherung immer noch sicherer ist als keine 2FA.

Empfehlung: Die TOTP-Secret-Daten in einer separaten Datenbank speichern – mit eigenem Passwort und ggf. auf einem anderen Computer.Fazit:

- ✅ Pro: Einfaches Handling, besser als keine 2FA

- ⚠️ Contra: Weniger sicher, da kein echtes 2FA

Wer KeePassXC mit YubiKey nutzt, hat trotzdem ein sehr hohes Sicherheitsniveau: Ohne den Hardware-Token kommt niemand an die Daten.

TOTP im YubiKey speichern

Extrem Sicherheitsbewusste können das OTP-Feature des YubiKey getrennt vom KeePassXC nutzen.

Dabei werden die TOTP-Secret-Daten direkt im YubiKey gespeichert, und die Einmalcodes können mit dem Yubico Authenticator erzeugt werden.

➡️ Tool: Yubico Authenticator (yubioath-desktop)

Das Programm ist in den offiziellen Manjaro-Paketquellen enthalten und muss für jeden YubiKey separat eingerichtet werden.

Installation unter Linux (Manjaro, EndeavourOS)

Zur Installation von KeePassXC, YubiKey Manager und – falls du OTP-Codes mit dem YubiKey nutzen willst – dem Yubico Authenticator (OTP), kannst du folgende Befehle verwenden:

KeePassXC und YubiKey Manager (ykman) aus den offiziellen Repos:

sudo pacman -S --needed keepassxc yubikey-manager

(oder nur KeePassXC: sudo pacman -S --needed keepassxc)

Yubico Authenticator (OTP) als Flatpak:

flatpak install flathub com.yubico.yubioath

Yubico Authenticator starten (falls ihr ihn im Menü nicht findet): flatpak run com.yubico.yubioath

💡 Hinweis

- Yubico Authenticator brauchst du nur, wenn du TOTP/HOTP-Codes auf dem YubiKey verwalten willst.

- Für KeePassXC + YubiKey (z.B. Challenge-Response, FIDO2/WebAuthn) reichen in der Regel

keepassxcundyubikey-manager.- Wenn du KeePassXC aus Flatpak nutzt und der YubiKey nicht erkannt wird, kannst du ihm USB-Zugriff erlauben:

flatpak override --device=all org.keepassxc.KeePassXC

🔧 Info

yubikey-managerliefert das CLI-Tool ykman zur Verwaltung des YubiKey.- Das Flatpak

com.yubico.yubioathist die aktuelle GUI-App für OTP-Codes von Yubico.- Achte darauf, dass die udev-Regeln für den YubiKey korrekt aktiv sind, damit USB/NFC zuverlässig erkannt werden (auf Manjaro und EndeavourOS i.d.R. durch die Pakete mitgeliefert).

Alternative Installation von KeePassXC über Flathub (auch unter Manjaro, EndeavourOS, Linux Mint, Debian, Ubuntu usw.)

Wenn du KeePassXC nicht über die offiziellen Repositories, sondern per Flatpak installieren möchtest, kannst du das Flathub-Repository nutzen. (Das Flatpak-Paket wird unabhängig von der Systemversion gepflegt und enthält meist eine aktuellere Version als die Distributions-Repos.)

KeePassXC installieren:

flatpak install flathub org.keepassxc.KeePassXC

Funktionstest

Prüfen, ob der YubiKey erkannt wird:

ykman info

Passwörter und FIDO2

💬 Kommentar

Passwörter sind eine Pest – bisher leider ein notwendiges Übel.

Der neue Standard FIDO2 verspricht, Passwörter überflüssig zu machen.

Mit WebAuthn ist eine passwortlose Anmeldung bereits möglich bei:

- Microsoft 365 / Teams

- Joomla

- Roundcube (Plugin)

- Nextcloud

- PayPal

YubiKey 5 NFC – Funktionsumfang

Der YubiKey 5 NFC bietet viele Funktionen, die über den YubiKey Manager aktiviert oder deaktiviert werden können:

- 🔸 WebAuthn / FIDO2

- 🔸 FIDO U2F

- 🔸 OTP

- 🔸 OATH

- 🔸 PIV

- 🔸 OpenPGP

- 🔸 Challenge-Response (für KeePassXC wichtig)

Grundkonfiguration

- PIN / PUK ändern:

Standardwerte sind123456(PIN) und12345678(PUK). - Management Key absichern:

- „Use default“ deaktivieren

- neuen „Management Key“ generieren (z.B. Algorithmus TDES)

- „Protect with PIN“ aktivieren

- FIDO2 PIN setzen

- Challenge-Response konfigurieren

⚠️ Wichtig:

Der Challenge-Response-Schlüssel muss sicher aufbewahrt werden – am besten:

- auf Papier an einem sicheren Ort

- zweiter Backup-YubiKey einrichten

Ein YubiKey ist nicht kopierbar! Ohne ihn lässt sich der Passwortmanager nicht entschlüsseln.

Schlüssel können nur gespeichert, aber nicht ausgelesen werden.

Slots und Verwendung

Der YubiKey 5 NFC verfügt über zwei Slots, die unabhängig voneinander konfiguriert werden können.

- Kurze Berührung = Slot 1, z.B. OTP

- Lange Berührung = Slot 2, z.B. Challenge-Response

📘 Beispiel:

Slot 1 für Anmeldung (OTP), Slot 2 für KeePassXC.

Weitere Infos:

👉 KeePassXC Documentation and FAQ

👉 The Morpheus Tutorials (YouTube)

Open-Source & Hardware-Sicherheit

🔎 Gut zu wissen

Nicht alles bei Yubico ist Open Source – die Software auf dem YubiKey selbst ist aus Sicherheitsgründen nicht veränderbar.

- Der Kryptoprozessor stammt von Infineon (Deutschland)

- Hardware-Code ist nicht Open Source

- 2017 gab es eine Sicherheitslücke → betroffene Geräte wurden von Yubico kostenlos ersetzt

Test & Sicherheit

🧩 Empfehlung:

- Erst mit einer Testdatenbank arbeiten

- Erfolgreiches Backup auf anderem PC oder vertrauenswürdiger Cloud prüfen

- PIV- und Challenge-Response-Schlüssel auf Papier sichern

- Zweiten YubiKey als Backup einrichten

- Optional die Datenbank per WebDAV (z.B. Nextcloud) oder mit dem Tool Syncthing synchronisieren, um von verschiedenen Geräten darauf zugreifen zu können (das ist kein Backup!).

Optional kann die Datenbank synchronisiert werden, um von mehreren Geräten darauf zuzugreifen. Dafür eignen sich Syncthing, WebDAV (z.B. Nextcloud oder OpenCloud) oder der schnelle und leichtgewichtige Single-file WebDAV Server picodav. Dies ersetzt kein Backup!

Wenn diese Punkte erfüllt sind, spricht nichts dagegen, KeePassXC für alle Passwörter zu verwenden.

Passkeys – Die Zukunft der Anmeldung

Eine wichtige Neuerung ist die Unterstützung von Passkeys als Alternative zu klassischen Passwörtern.

Damit kannst du dich bequem mit einem Passkey anmelden und neue Passkeys bei Bedarf erstellen.

Die Passkey-Daten werden direkt in deiner KeePassXC-Datenbank gespeichert und lassen sich mit anderen Geräten synchronisieren.

- KeePassXC unterstützt Passkeys seit Version 2.7.7 (März 2024)

- Menü: Datenbank → Passkeys

- Aktivierung in den Browser-Einstellungen: „Passkeys aktivieren“

- KeePassium unterstützt Passkeys seit Version 2.0 (Dezember 2024)

🔗 Mehr erfahren:

Nützliche Links

- KeePassXC

- KeePassXC Documentation and FAQ

- KeePassXC GitHub

- Yubico YubiKey

- KeePassium (iOS + NFC)

- Keepass2Android (Google Play)

- Wikipedia: FIDO2

- Test your YubiKey (WebAuthn)

- Firefox/Tor Add-on

- Chrome/Vivaldi/Brave Add-on

- Microsoft Edge Add-on

- Joomla WebAuthn

- YubiKey mit Google Accounts (Video)

- Roundcube Plugin twofactor_webauthn

- The Morpheus Tutorials